У світі, де кількість кіберзагроз зростає з кожним днем, міжмережеві екрани (фаєрволи) залишаються одним з основних та незамінних елементів захисту цифрової інфраструктури. Попри розвиток складніших систем виявлення загроз, таких як EDR, XDR чи SIEM, саме фаєрвол виступає першим рубежем оборони — контролюючи трафік між внутрішньою мережею компанії та зовнішнім світом. Його головна задача — визначити, який трафік дозволений, а який блокується, згідно з політиками безпеки.

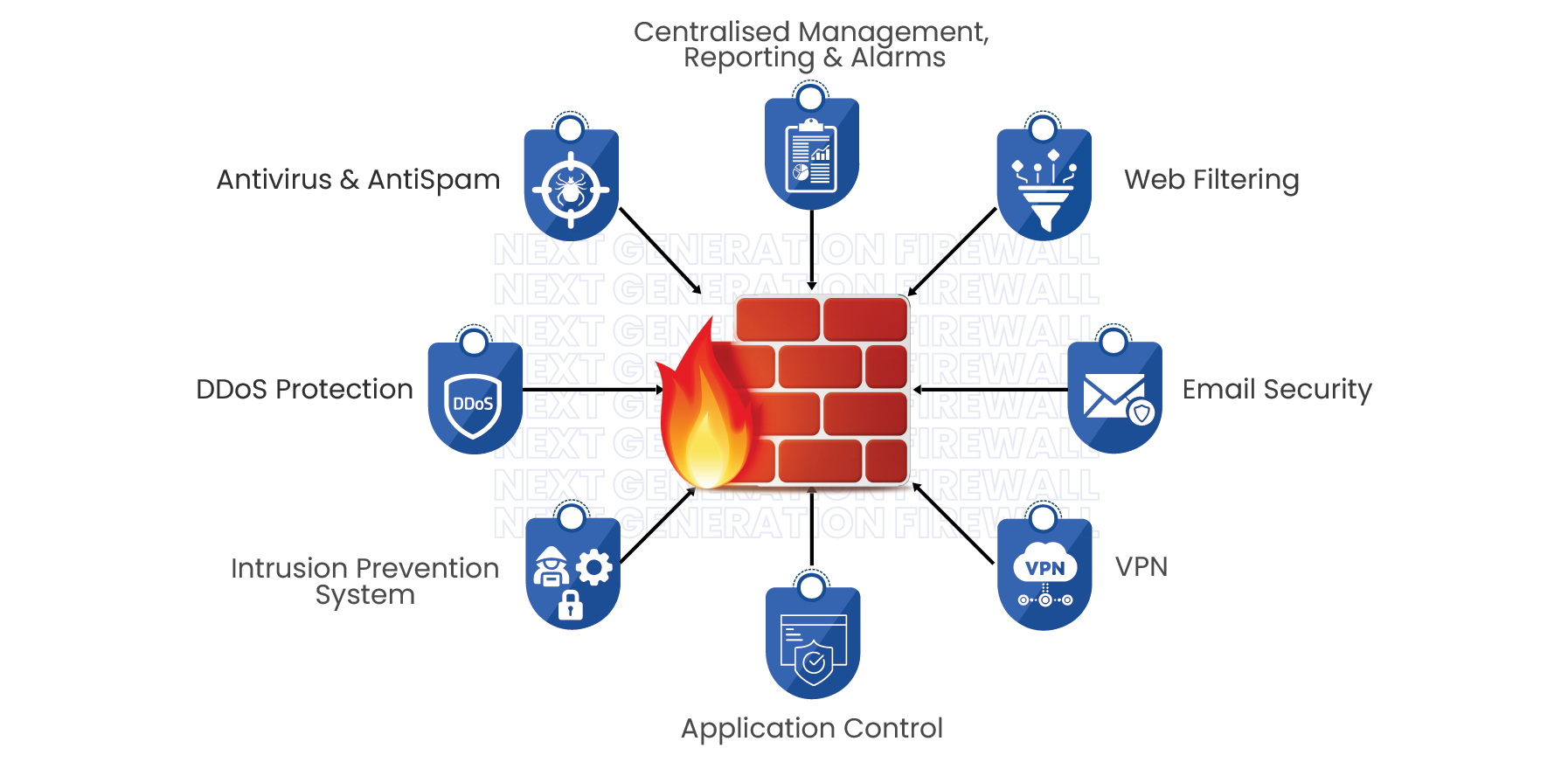

Сучасні фаєрволи вже давно вийшли за межі простого фільтрування IP-адрес або портів. Вони еволюціонували у так звані NGFW (Next-Generation Firewall), які включають функціонал інспекції за змістом пакетів, виявлення вторгнень (IPS/IDS), аналіз додатків, контроль користувачів, фільтрацію вебконтенту та навіть інтеграцію з аналітичними платформами. Така функціональність дозволяє не лише блокувати очевидно шкідливий трафік, а й виявляти підозрілу активність у реальному часі.

В умовах, коли компанії працюють у гібридних середовищах, використовують хмарні сервіси та дозволяють віддалений доступ, роль фаєрвола стає ще критичнішою. Саме він забезпечує розмежування зон безпеки, контроль за вхідними та вихідними потоками даних і моніторинг потенційно ризикованих дій. Надійний фаєрвол — це не просто бар’єр, а активний компонент кіберзахисту, який допомагає не лише запобігати атакам, а й швидко реагувати на загрози.

Огляд типів фаєрволів: класичні, NGFW, апаратні, віртуальні

Фаєрволи залишаються одним із найважливіших елементів кіберзахисту для будь-якої організації, але за останні роки їхня класифікація та функціональність суттєво розширились. Щоб краще зрозуміти можливості сучасних міжмережевих екранів, варто розглянути основні типи, які сьогодні використовуються у бізнесі.

Класичні (традиційні) фаєрволи — це перші покоління захисних систем, які працювали переважно на основі фільтрації пакетів. Вони перевіряють IP-адреси, порти та протоколи, визначаючи, дозволити чи заблокувати трафік. Хоча сьогодні ці рішення вважаються застарілими, у певних випадках, наприклад для простих ізольованих сегментів мережі, вони можуть залишатися ефективними.

NGFW (Next Generation Firewall) — фаєрволи нового покоління, які поєднують традиційні функції з розширеним аналізом трафіку, DPI (глибока інспекція пакетів), виявленням загроз, інтеграцією з антивірусними модулями, IDS/IPS-системами та навіть механізмами машинного навчання. NGFW — це стандарт для захисту сучасних корпоративних мереж, особливо тих, що мають віддалених працівників або активну хмарну інфраструктуру.

Апаратні фаєрволи — це фізичні пристрої, які розміщуються між корпоративною мережею та зовнішнім середовищем. Їх перевага — висока продуктивність, стабільність і можливість обробки великого обсягу трафіку. Такі рішення, як FortiGate, Cisco ASA або Check Point, часто використовуються у великих компаніях і дата-центрах.

Віртуальні фаєрволи — програмні рішення, що виконуються у віртуальному середовищі. Вони ідеально підходять для хмарних інфраструктур або компаній, які прагнуть до масштабованості без придбання фізичного обладнання. Приклади — pfSense, VMware NSX Firewall, FortiGate VM.

Кожен із цих типів має своє призначення і контекст застосування. У багатьох випадках організації комбінують кілька типів фаєрволів для досягнення багаторівневого захисту.

Переваги та недоліки в реальному використанні

У реальному використанні фаєрволи демонструють різноманітні переваги та недоліки, які залежать не лише від технічних характеристик, але й від контексту — масштабів інфраструктури, кваліфікації персоналу, бюджету та специфіки загроз. Розгляньмо ключові аспекти.

Продуктивність — апаратні фаєрволи на кшталт FortiGate, Cisco ASA чи Check Point зазвичай забезпечують високу швидкість обробки трафіку, навіть у мережах із великим навантаженням. NGFW-рішення можуть мати додаткову затримку через глибокий аналіз, проте сучасні моделі компенсують це потужною апаратною базою. Віртуальні фаєрволи поступаються за продуктивністю фізичним, але у віртуалізованих середовищах вони можуть масштабуватись горизонтально, що частково вирівнює баланс.

Зручність налаштувань — тут усе залежить від виробника. FortiGate відомі своїм інтуїтивним інтерфейсом, а WatchGuard пропонує спрощене управління навіть для менш досвідчених адміністраторів. Check Point, натомість, вимагає глибших знань, але надає високу гнучкість і деталізацію політик. Віртуальні рішення на кшталт pfSense можуть бути складнішими для налаштування, але цінуються за контроль і відкритість.

Технічна підтримка — великі постачальники (Fortinet, Palo Alto, Cisco, Check Point) зазвичай пропонують багаторівневу техпідтримку, включаючи SLA з короткими термінами реакції. Це особливо важливо для критичних систем. Водночас, у безкоштовних або open-source-рішеннях підтримка часто базується на спільноті користувачів і форумах, що може бути менш надійним у кризових ситуаціях.

Ціна — одна з найбільш суттєвих відмінностей. Комерційні NGFW із ліцензіями можуть коштувати десятки тисяч доларів на рік, що виправдано для великих організацій із високими вимогами до безпеки. Віртуальні або open-source рішення, як-от pfSense чи OPNsense, дозволяють суттєво зекономити, однак потребують внутрішніх ресурсів для супроводу та оновлень.

Масштабованість — тут NGFW та віртуальні фаєрволи у хмарі мають перевагу. Наприклад, FortiGate або Palo Alto легко інтегруються у мультисайтові або гібридні середовища, забезпечуючи єдину політику безпеки. Для малих компаній із простою мережею це може бути надлишковим, тому більш лаконічні рішення — оптимальні.

Таким чином, у реальному використанні немає універсального “кращого” фаєрвола — вибір залежить від потреб бізнесу, бюджету, технічних вимог і готовності до обслуговування.

Як обрати фаєрвол для свого бізнесу

Вибір фаєрвола для бізнесу — це стратегічне рішення, яке має базуватись на реальних потребах компанії, її розмірах, типі інфраструктури та нормативних вимогах. Універсального рішення немає: те, що ідеально підійде для малого офісу, буде зовсім неефективним для великого підприємства з розгалуженою мережею.

Перш за все, слід оцінити розмір компанії та її мережеву складність. Для невеликих офісів із мінімальною кількістю користувачів часто достатньо недорогих пристроїв або віртуальних фаєрволів з базовими функціями захисту. У таких випадках важливо, щоб фаєрвол був простим в управлінні, мав автоматичне оновлення сигнатур та базовий захист від загроз. У середніх і великих компаніях уже виникає потреба в NGFW із можливостями DPI (глибокого аналізу трафіку), інтеграцією з SIEM, контролем додатків, SSL-інспекцією та централізованим управлінням політиками.

Важливо враховувати мережеві вимоги, зокрема кількість користувачів, пропускну здатність, кількість сайтів (філій), наявність віддаленого доступу, VPN-трафіку, хмарних сервісів тощо. Наприклад, якщо у вас активно використовується Microsoft 365, важливо мати фаєрвол, який добре справляється з обробкою хмарного трафіку та не створює затримок. Якщо є кілька офісів, зручно мати підтримку SD-WAN або централізовану платформу управління для всіх вузлів.

Не менш критичний фактор — наявні ресурси: як людські (наявність спеціалістів з мереж та безпеки), так і фінансові. Деякі рішення, як-от Check Point або Palo Alto, вимагають досвідчених інженерів, тоді як WatchGuard або FortiGate мають простіші інтерфейси і підійдуть навіть для команд із обмеженим ІТ-персоналом. Те саме стосується техпідтримки: якщо ви не маєте штатного спеціаліста, обирайте вендора з якісною підтримкою або локального інтегратора.

І нарешті — compliance. Якщо ваш бізнес підпадає під вимоги GDPR, ISO 27001, PCI DSS, NIS2 або інших стандартів, то фаєрвол повинен відповідати вимогам аудиту: підтримувати журналювання подій, ретенцію логів, сегментацію мережі, а також мати підтверджену сертифікацію (наприклад, FIPS, Common Criteria). У таких випадках краще обирати рішення з перевіреною репутацією та можливістю інтеграції з іншими системами безпеки.

Таким чином, ключ до правильного вибору фаєрвола — це баланс між функціональністю, зручністю, витратами та відповідністю стандартам. Варто не просто «взяти найкраще за рейтингом», а оцінити своє середовище, загрози та цілі безпеки.

Чи достатньо фаєрвола, і як він вписується в сучасну стратегію безпеки

У сучасному ландшафті кібербезпеки фаєрвол залишається важливою, але вже не єдиною лінією оборони. Традиційна модель «периметру», коли міжмережевий екран контролював усе, що входить і виходить з мережі, поступово втрачає свою ефективність через зростання кількості хмарних сервісів, віддаленої роботи, мобільних пристроїв і розподілених інфраструктур. Це не означає, що фаєрволи більше не потрібні — навпаки, вони стали частиною ширшої архітектури захисту, де взаємодіють із іншими компонентами безпеки.

У стратегії Zero Trust фаєрволи відіграють важливу роль у мікросегментації мережі, забезпечуючи контроль доступу не тільки на межі мережі, а й між окремими сегментами або сервісами всередині організації. Вони допомагають реалізувати принцип «не довіряй нікому», перевіряючи трафік навіть між внутрішніми системами. Проте сам по собі фаєрвол не забезпечує повноцінної моделі Zero Trust — для цього потрібна інтеграція з політиками доступу, ідентифікацією, багатофакторною автентифікацією та системами моніторингу.

У контексті XDR (Extended Detection and Response) фаєрволи постачають критичні дані про мережеву активність, які збагачують аналітику і дозволяють виявляти складні атаки, що не завжди помітні на рівні кінцевих точок. У системах XDR дані з фаєрвола поєднуються з логами від EDR, поштових шлюзів, SIEM тощо — і лише в комплексі дають повну картину інциденту.

Також важливо враховувати, що багато організацій працюють у гібридних середовищах — частина інфраструктури знаходиться в офісі, частина у хмарі. У таких умовах фаєрвол має підтримувати інтеграцію з хмарними платформами (AWS, Azure, Google Cloud), мати API-інтерфейси, автоматизацію політик безпеки, або й зовсім бути реалізованим як віртуальний або контейнеризований екземпляр.

Отже, фаєрвол сьогодні — це не лише «міжмережевий екран», а один з важливих вузлів у складній і взаємопов’язаній системі захисту. Його функції постійно еволюціонують: від базового фільтрування до участі в аналітиці, автоматизованих відповідях на інциденти та реалізації політик Zero Trust. Але ефективність фаєрвола напряму залежить від того, наскільки грамотно він інтегрований в загальну стратегію безпеки компанії.

Компанія «Vamark» спеціалізується на IT Безпеці. Зв’яжіться з нами, щоб отримати безкоштовну консультацію або замовити ІТ послуги для своєї компанії. Для цього достатньо зателефонуємо до нас за контактними номерами або заповнити форму зворотного зв’язку і ми передзвонимо вам самі.